Montáž kabelů a přístrojů

Rozvaděče obsahující KNX přístroje by měli být namontovány v místnostech, do nichž mají přístup pouze oprávněné osoby. Ve všech nedostatečně hlídaných veřejných prostorách využívat klasická mechanická tlačítka, které jsou propojené s binárními vstupy. Tyto binární vstupy jsou instalovány v chráněných místech (např. v rozvaděčích).

Pokud je nutné použít KNX přístroje v místech s omezeným dohledem (venku, v podzemních parkovištích, na WC, atd.) můžeme využít topologii KNX a tyto přístroje připojit jako samostatnou linii. Pro ochranu proti přístupu hackera k celé instalaci lze využít aktivaci filtrační tabulky v liniové spojce, kde umožníme pouze průchod vybraných skupinových adres do KNX instalace.

Doporučení pro IP

Automatizace budov by měla běžet přes vyhrazený LAN a WLAN s vlastním hardwarem (routery, switche, atd.). V každém případě je nutné dodržovat obvyklé ochranné mechanismy pro IP sítě. Použití MAC filtrů. Šifrování bezdrátových sítí se silnými hesly (WPA2 nebo vyšší) a ochrana proti neoprávněným osobám. Změna výchozí SSID (SSID je název, pod kterým je bezdrátový přístupový bod viditelný v síti). Výchozí SSID může poukázat na konkrétní výrobek, a tak i na jeho slabiny.

Internet

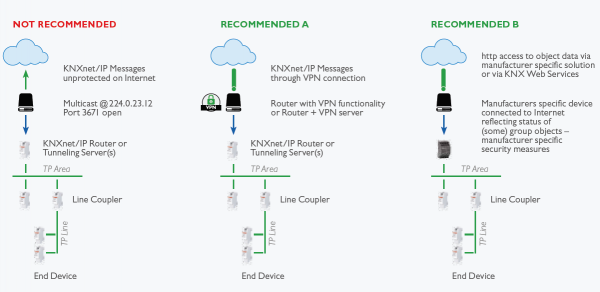

KNXnet / IP routing a KNXnet/ IP tunneling nejsou určeny k použití prostřednictvím internetu. Proto není vhodné otevřít porty routerů k internetu a tím KNX komunikaci učinit viditelnou přes internet. Instalace (W) LAN musí být chráněna firewallem.

Přeje-li si někdo realizovat přístup k instalaci přes internet, pak to může být uskutečněno následujícím způsobem. Zajištění přístupu k instalaci KNX prostřednictvím VPN. To však vyžaduje router, který podporuje funkci serveru VPN nebo přímo server s funkcemi VPN.

Omezení nežádoucí komunikace uvnitř sítě

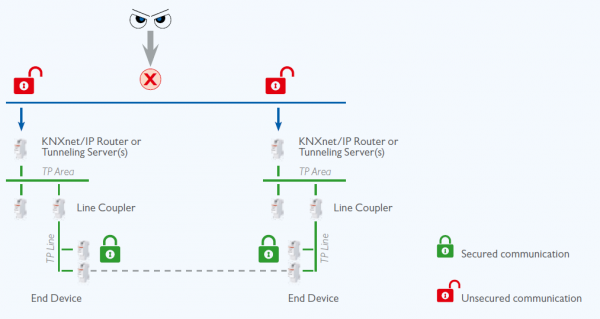

Individuální adresy přístrojů musí být řádně přiřazeny v souladu s topologií a routery musí být nakonfigurovány tak, aby nemohly předávat zprávy s neodpovídajícími zdrojovými adresami. Takto lze nežádoucí komunikaci omezit na jednu linii. Broadcastingová a nefiltrovaná komunikace přes routery musí být zablokována. Spojky musí být nakonfigurovány tak, aby měly nastaveny aktivní filtrační tabulky a nepřenášely skupinové adresy nepoužívané v příslušných liniích. Pokud by tomu tak nebylo, nežádoucí komunikace v jedné linii by nesla riziko nekontrolovaného šíření zpráv po celé instalaci KNX.

Ochrana komunikace při konfiguraci

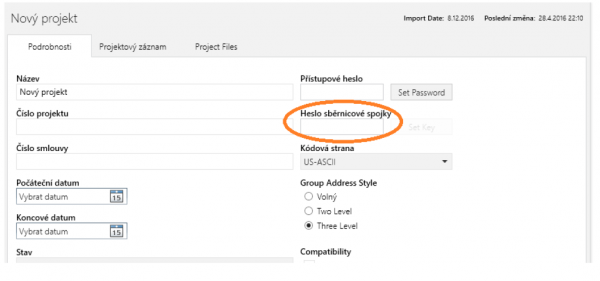

ETS umožňuje definovat heslo pro konkrétní projekt, jehož prostřednictvím lze uzamknout přístroje před neoprávněným přístupem. Tím se zabrání, aby konfiguraci instalace bylo možné číst nebo měnit neoprávněnými osobami.

Ochrana komunikace

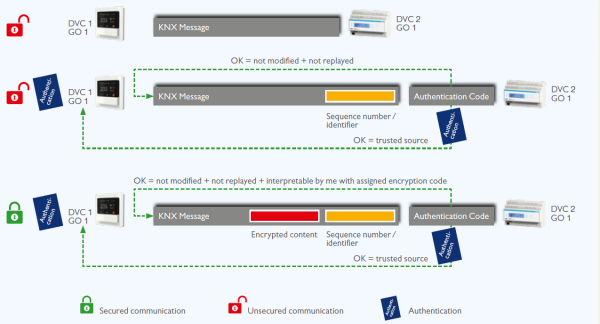

KNX komunikaci je možné chránit využitím KNX Data Secure a KNX IP Secure. KNX Data Secure zajišťuje, že bez ohledu na přenosové KNX médium jsou zprávy odesílané KNX přístroji šifrovány. Je zajištěno, že KNX IP tunneling nebo routing zpráv nelze zaznamenávat ani s nimi manipulovat na IP. KNX IP Secure mechanismus zajistí přidání bezpečnostní obálky ke kompletnímu datovému provozu KNXnet / IP.

KNX Data Secure a KNX IP Secure zajišťují, aby přístroje mohly vytvořit zabezpečený komunikační kanál, čímž se zajišťuje:

- Integrita dat:, tj. zabraňuje se útočníkovi získat kontrolu napíchnutím a manipulací s rámci. V KNX je toto zajištěno připojením ověřovacího kódu ke každé zprávě: tento přídavný kód umožňuje ověřit, že zpráva nebyla upravována a že skutečně pochází od důvěryhodného komunikačního partnera.

- Aktuálnost:, to znamená, že útočníkovi zabraňuje ve využití záznamů rámců jejich pozdějším přehráváním. V KNX Data Secure je to zajištěno sériovým číslem a v KNX IP Secure identifikátorem série.

- Důvěrnost: tj. zašifrování provozu v síti zajišťuje minimální možnost útočníka k nahlédnutí na přenášená data. Přístroje KNX zajistí šifrování alespoň podle AES-128 CCM algoritmů, společně se symetrickým klíčem. Symetrický klíč znamená, že stejný klíč používá odesílatel k ochraně odchozí zprávy (ověření + důvěrnost!), jakož i v přijímači(ích) k ověření při příjmu této zprávy.

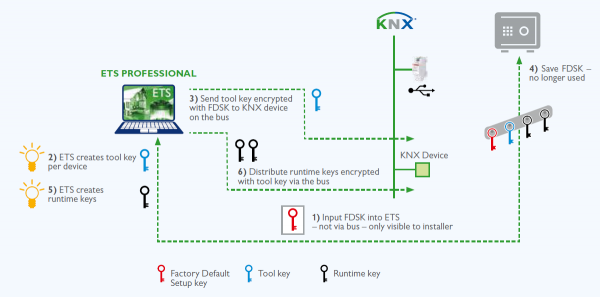

Pomocí KNX Data Secure jsou přístroje chráněny následujícím způsobem. Přístroj se dodává s jedinečným nastaveným výrobním klíčem přístroje (FDSK). Instalatér vloží tento FDSK do konfiguračního nástroje ETS. Konfigurační nástroj vytváří pro projekt specifický pomocný klíč. ETS po sběrnici odešle přístroji, který má být konfigurován pomocným klíčem, avšak pomocí šifrování a ověření zprávy s předem zadanou FDSK. Ani nástroj ani klíč FDSK nejsou nikdy obsaženy v přenášeném prostém textu na sběrnici. Přístroj od té doby využívá pouze pomocný klíč k dalším konfiguracím v ETS. FDSK se již při následné komunikaci nepoužívá. ETS vytváří pomocné klíče (kolik jich je zapotřebí) pro skupinovou komunikaci, kterou je nutné zabezpečit.

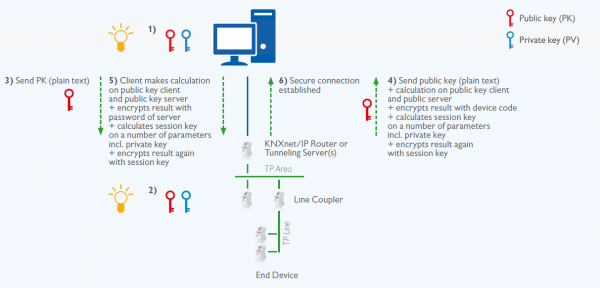

Pro KNX IP Secure, zabezpečené připojení (Tunneling nebo Device Management) platí následující postup. Jak klient, tak i server vytvoří individuální veřejný / soukromý pár klíčů. To se označuje jako asymetrické šifrování. Klient pošle svůj veřejný klíč na server jako prostý text. Zašifruje se kódem přístroje pro ověření klienta a zašifruje se podruhé s vypočteným klíčem relace. Ověřovací kód přístroje je buď přiřazen z ETS během konfigurace, nebo je to pomocný klíč. Tento ověřovací kód přístroje musí být poskytnut provozovateli vizualizace, která má být bezpečně propojena s příslušným serverem. Klient uskuteční stejnou operaci XOR, ale ověřuje se sám šifrováním, a to nejprve s jedním z hesel serveru a ještě podruhé s klíčem relace. Je třeba poznamenat, že použitý šifrovací algoritmus (Diffie Hellmann) zajišťuje, že klíč relace klienta a serveru jsou shodné.

Pro více informací navštivte stránky https://www.knx.org/knx-en/for-professionals/benefits/knx-secure/index.php

Obrázky a infrormace byly použity z dokumentu "knx-secure-position-paper_en.pdf" a "KNX zabezpečení-přehled.pdf" ze stránek www.knx.org a www.knxcz.cz