Na konci listopadu médii po celém světě proběhla série zpráv o útocích na PLC Unitronics. Faktem je, že útoky jsou politicky cílené v souvislosti s válkou v Izraeli a v pásmu Gazy. Útočníci se jednoduše zaměřili na výrobky „Made in Israel“. Pravdou už ale není to, že by šlo o cílené útoky na vodárenskou infrastrukturu v Evropských zemích, vodárenství je pouze sektor, kde byl problém nejdříve vidět.

Změňte si heslo

1 prosince americký úřad Cybersecurity&Infrastructure Security Agency (CISA) zveřejnil rozsáhlou zprávu „IRGC-Affiliated Cyber Actors Exploit PLCs in Multiple Sectors, Including U.S. Water and Wastewater Systems Facilities“, která se incidentu věnuje. Kromě analýzy další činnosti autorů útoku popisuje příčiny: Útočníci využili přihlašovací informace k úspěšnému přihlášení do zařízení Unitronics, které jim poskytly přístup do zařízení na root úrovni.

Doporučení pro uživatele zařízení:

1. Změňte si hesla

2. Skryjte zařízení z veřejného internetu, použijte firewall a/nebo VPN

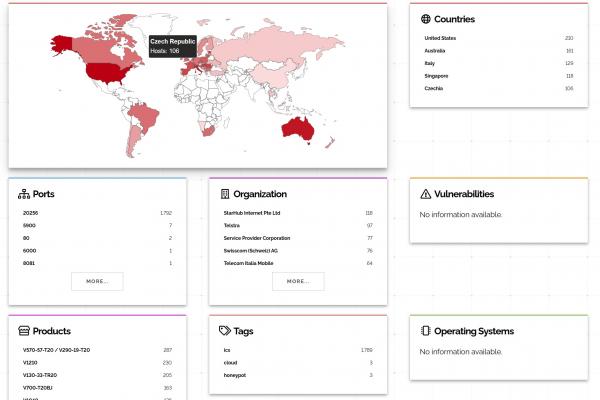

Další citace již nejsou třeba. Dozvěděli jsme se, že útočníci použili default hesla, která v kombinaci s veřejně dostupnými databázemi, jako Shodan.io nebo Cirt.net, dokáže použít i středoškolák.

Při použití robota potom stačilo zaměřit se na defaultně nastavený port v kombinaci s požadavkem na login a známými údaji. Za pár dní není problém obeslat takovým dotazem všechny IP adresy na světě.

https://www.shodan.io/search?query=Unitronics

A zase ta hesla

Provedení útoku patří k těm nejjednodušším. Kdokoli se dostate k jakémukoli webserveru, může zkusit najít pole či stránku login, napsat jméno admin a heslo admin. Tak je to jednoduché. Pokud cílí na určité zařízení, vezme si k ruce návod. V něm často najde přihlašovací údaje z výroby, použité u celé série zařízení, nezřídka u všech od daného výrobce. To by se nemělo stát a mohou za to jak výrobce, tak uživatel.

Úřady pro kybernetické hrozby v USA a Velké Británii vydaly již v letech 2018 a 2019 doporučení pro výrobce Secure by Design, ve kterých je problematika hesel hned na prvním místě. Výrobce by měl zabránit tomu, aby hesla byla přístupná veřejně. To znamená:

- Nepoužívat jednoduchá hesla typu admin/admin.

- Neuvádět heslo v návodu ani na štítku na zařízení.

- Neopakovat stejné heslo u celé série zařízení (optimálně unikátní heslo pro každé zařízené)

V ideálním případě by tak default heslo pro každé zařízení bylo unikátní a uvedené na samostatném dílu dokumentace, nikoli na výrobním štítku. - To lze eliminovat funkcí software, která vynutí vytvoření nového hesla při prvním spuštění zařízení.

Veřejný internet jako hrozba

Dalším faktorem je veřejná dostupnost zařízení pro zkoušení útoku. Průmyslové podniky vynakládají nemalé prostředky na ochranu svých IT systémů. Jejich přístup je často tak drakonický, že i dodavatelé robotů nebo jiných technologií s dálkovým dohledem mají problém zdůvodnit a získat přístup k dálkové diagnostice zařízení, které je pro zákazníka velmi užitečná. Integrátoři by mohli napsat knihy takových příběhů, kdy velmi striktní přístup podnikového IT brzdí nasazení moderní technologie i několik let.

Když ale technologie opustí uzavřený kybernetický prostor, je všechno jinak. Na úrovni bezpečnosti se podílí zvolené zařízení, jeho dodavatel, integrátor i provozovatel. Ti všichni musí jednat ve shodě a na stejné úrovni porozumění problému a musí si klást otázky: je pro nás bezpečné, použít takové zařízení ve veřejné síti? Je třeba investovat do dalšího stupně ochrany, např. firewallu nebo do zabezpečení, poskytovaného providerem?

Tento konkrétní případ ukazuje, jak je dosažení takové shody složité. V podstatě banální útok použitím public credentials řeší bezpečnost úřady jako ohrožení vodárenské infrastruktury a nejen v Česku. Její provozovatelé tak budou muset významně přitvrdit v oblasti IT bezpečnosti koncových zařízení v případě řízení, ale i odečtů.

Poučení pro uživatele i pro výrobce

Zatím se zdá, že škody, způsobené tímto útokem, nejsou nijak zásadní. O to důležitější je, aby se z nich poučili nejen přímý aktéři, ale i ostatní. Výrobci by neměli podceňovat obecná doporučení v oblasti kybernetické bezpečnosti. Jejich logo se objeví na každé fotce v médiích i ve zprávě vládních agentur, odkud jej již nikdo nevymaže. Nezáleží ani na tom, že heslo si měl změnit uživatel. Že konečný verdikt zavinění půjde za výrobcem dokazují americký report, stejně jako reportáž ČT z Náchoda.

Na závěr jen otázka: Uživatelé IoT a OT zařízení, opravdu si myslíte, že vaše zařízení je bezpečné?

https://www.shodan.io/search?query=Unitronics

https://forum.unitronics.com/topic/9904-plc-hacking-more-commonplace-than-you-might-think/

https://ct24.ceskatelevize.cz/regiony/3632310-staceni-mineralky-v-nachode-vyradil-kyberneticky-utok-podle-pachatelu-proto-ze

https://www.cisa.gov/sites/default/files/2023-12/aa23-335a-irgc-affiliated-cyber-actors-exploit-plcs-in-multiple-sectors.pdf

https://www.ncsc.gov.uk/news/ncsc-statement-following-exploitation-of-unitronics-programmable-logic-controllers

https://industrialcyber.co/utilities-energy-power-water-waste/cisa-responds-to-active-exploitation-of-unitronics-plcs-in-water-and-wastewater-systems-sector/